Het verschil tussen 75% en 100%

De concurrentie tussen aanbieders van NextGen-firewall is enorm en iedere vendor vindt dat zijn oplossing de beste is. Zo ook wij natuurlijk, met het verschil dat die van ons dat ook daadwerkelijk is :-). Het probleem met iedere firewall is echter dat deze geen 100% beveiliging biedt.

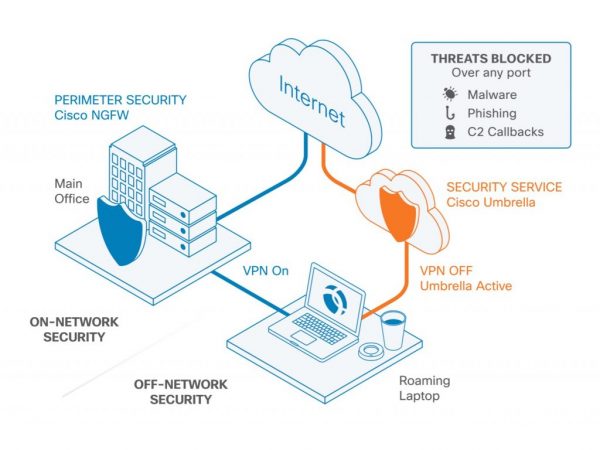

De reden hiervoor is redelijk eenvoudig uit te leggen. Het is namelijk niet zo zeer dat NextGen-firewalls niet goed genoeg zijn, maar we gaan als gebruikers niet altijd via de NextGen-firewall het internet op. Denk hierbij aan situaties waarin we onderweg of thuis aan het werk zijn. Zelfs wanneer we verbonden zijn via een VPN, dan is de kans nog aanzienlijk dat de gebruiker een lokale internet break-out heeft, omdat veelal alleen het verkeer richting het bedrijfsnetwerk door de VPN heengaat.

Mobiele werkplekken en clouddiensten

Op dit moment is 50% van de medewerkers voorzien van een mobiele werkplek. Deze mensen zijn 25% van hun tijd verbonden met het internet, maar worden daarbij niet beschermd door de NextGen-firewall. Ofwel; een kwart van onze tijd zijn we niet (of nauwelijks) beschermd. Er is geen geleerde nodig om te constateren dat dit een aanzienlijk risico is. Het risico zal ook alleen maar groter worden naarmate we meer clouddiensten gebruiken. Door clouddiensten neemt de noodzaak van een VPN-verbinding af. Zo is voor bijvoorbeeld Office365 en Salesforce.com geen noodzaak meer om een VPN te gebruiken.

Met deze informatie kunnen we constateren dat we met de bestaande NextGen-firewall niet 100% beschermd zijn. Een van de verschillen tussen Cisco en andere vendoren is dat Cisco niet alleen een NextGen-firewall maakt, maar een complete security-architectuur heeft die bestaat uit verschillende security-oplossingen die met elkaar samenwerken. Zo heeft Cisco een “SAFE”-design voor ransomware uitgewerkt; deze is hier te vinden.

Eén van de onderdelen uit deze architectuur is Cisco OpenDNS en in dit artikel wil ik graag uitleggen hoe OpenDNS de juiste aanvulling is voor de mobiele medewerker, maar ook hoe het toegevoegde waarde heeft voor gebruikers die wel door de NextGen-firewall worden beschermd.

Cisco OpenDNS, wat doet het precies en hoe werkt het?

Cisco OpenDNS is een zogenaamde recursive DNS-provider. Een recursive DNS beheert zelf geen domeinen, maar zoekt domeinnamen van anderen. Daarbij voegt OpenDNS een security-laag toe door alle bekende kwaadaardige domeinen al te filteren.

Hoe de techniek exact functioneert, is natuurlijk het grote geheim. In het kort komt het erop neer dat bekende malware-domeinen, fluxdomeinen, etc. allemaal met elkaar gecorreleerd worden. Hierdoor ontstaat er een goed inzicht in wat goede en wat kwaadaardige domeinen zijn. Met OpenDNS kunnen we op deze manier ook contentfiltering toepassen.

Gebruikers kunnen eenvoudig gebruikmaken van OpenDNS door hun interne DNS-server te forwarden naar de DNS-servers van Cisco OpenDNS. Eventueel kan een virtuele appliance nog meer inzicht geven voor extra gedetailleerde rapportage. Om mobiele medewerkers onderweg te beschermen, wordt er gebruikgemaakt van een agent die alle DNS-requests afvangt en doorstuurt naar de OpenDNS-servers (ongeacht welke DNS-server lokaal geconfigureerd is).

Cisco Umbrella en Investigate

Cisco OpenDNS bestaat uit een tweetal onderdelen, te weten Cisco Umbrella en Investigate. Met Cisco Umbrella kunnen we policies configureren en zo bepalen wat we wel en niet willen toestaan met betrekking tot security-preventie en contentfiltering. Tevens kunnen we vanuit Cisco Umbrella (automatisch) rapportages maken en versturen.

Met Investigate onderzoeken we domeinen. We kunnen zien wat de reputatie van een domein is, wie het geregistreerd heeft en wanneer, of er malware verzonden is van het domein en we brengen eventuele correlaties met andere domeinen in kaart. Investigate kan enorm van waarde zijn bij het onderzoeken van incidenten of vragen.

Het mooie van zowel Cisco Umbrella als Investigate is dat het cloud-oplossingen zijn. Er zijn daardoor geen lokale servers of andere componenten nodig om het te kunnen gebruiken. Hierdoor is het uitrollen van Cisco Umbrella mogelijk in slechts 30 minuten.

De werking van DNS Umbrella:

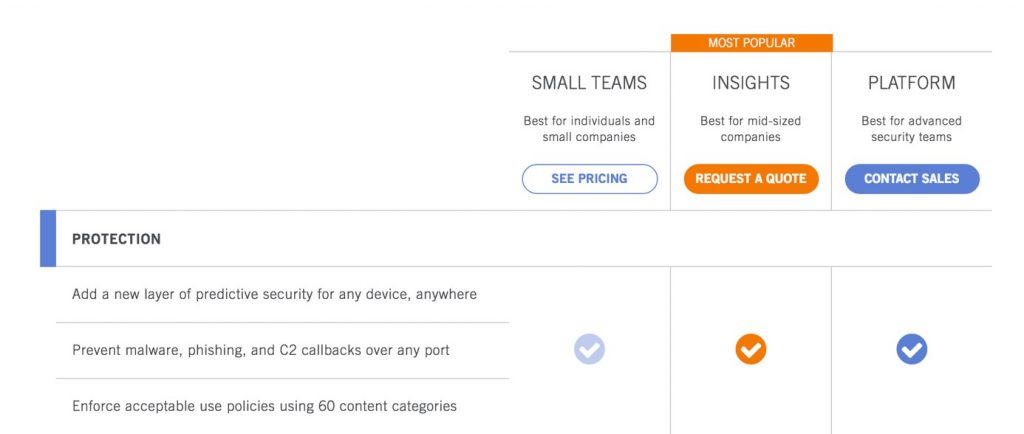

Welke licentievormen zijn er?

Er zijn meerdere mogelijkheden om een OpenDNS-licentie te gebruiken.

- Ten eerste zijn er de small teams. Daarin zit een ‘professional‘ en ‘prosumer’. Deze licenties zijn voornamelijk voor mkb-organisaties geschikt (zo zit er onder andere een limiet op het aantal users).

- Insights is de meest gekozen licentie. Met Insights beschikken we over alle features die Umbrella heeft, met uitzondering van Investigate.

- Met Platform krijgt u alle OpenDNS Umbrella-functionaliteit inclusief het gebruik van Investigate.

- Ten slotte hebben we nog een serviceprovider-licentie waarmee we multitenancy-omgevingen kunnen opbouwen, inclusief alle bijkomende vereisten als installation automation en dashboard branding.

Sinds kort is er ook Umbrella Roaming, waarbij uitsluitend bescherming geboden wordt wanneer men niet verbonden is het met het netwerk. In deze licentievorm worden uitsluitend remote-users door Umbrella beschermd, dus zij die onderweg zijn en niet verbonden zijn met de Cisco NextGen-firewall via VPN. Deze licentie is niet te gebruiken in combinatie met andere Cisco Umbrella-licenties.

Maken alle malware-producenten gebruik van DNS?

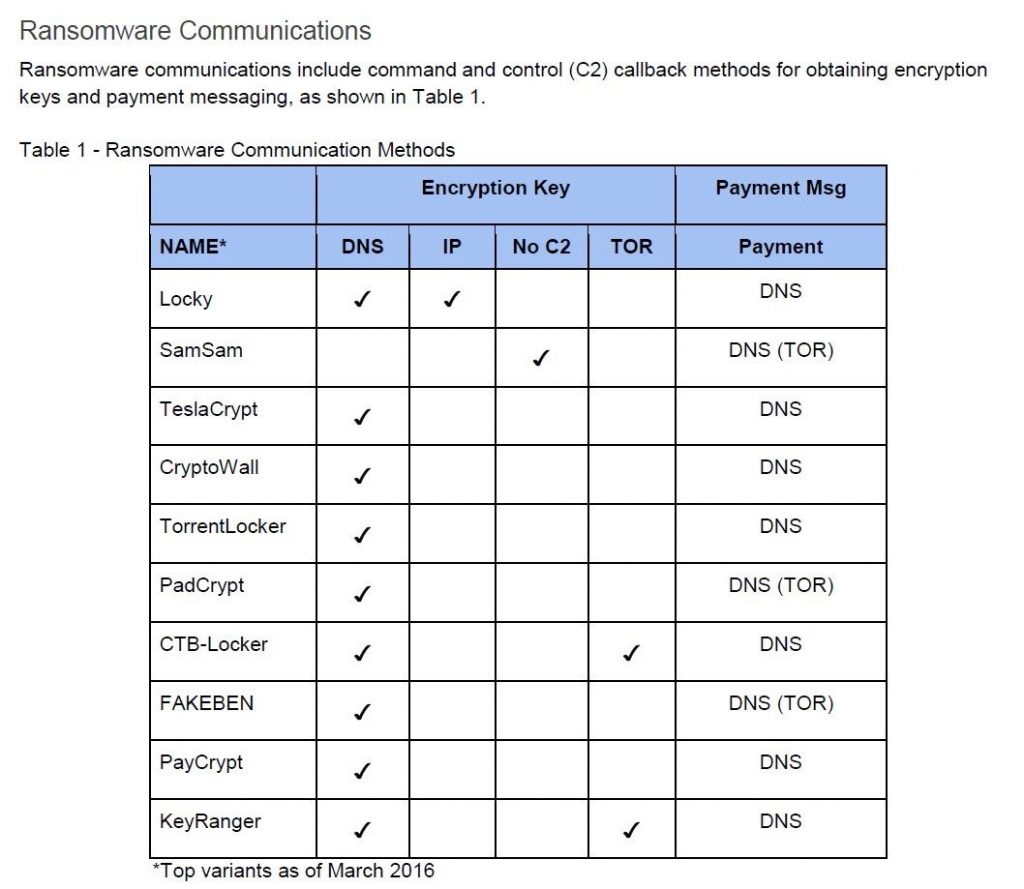

Een kritische lezer zal zich wellicht afvragen: ‘maken alle malware-producenten dan wel gebruik van DNS?’ En het antwoord is ‘ja’. Ongeveer 99% van alle malware-producenten maakt gebruik van DNS. Want DNS is de manier om flexibel (lees: zo ongrijpbaar mogelijk) te blijven voor security-vendoren. Op deze manier wil men voorkomen dat de bijbehorende IP-adressen bij de domeinnamen geblokkeerd worden. Dit realiseert men door een zogenaamd “Fluxdomein” op te zetten; een combinatie van een lage Time to Live (TTL) met een round robin DNS-techniek. Op deze manier kunnen IP-adressen extreem snel veranderen en dat maakt het lastig om IP-adressen te blokkeren.

In het SAFE-design (eerder al genoemd in dit stuk) wordt weergegeven hoe de top malware-varianten communiceren met hun “baasje”. Hierin zien we dat het grotendeel van de communicatie via DNS verloopt. Voor de enkele communicatie waarbij er toch op direct IP-adres gecommuniceerd wordt, hebben we in Cisco Umbrella de mogelijkheid om direct IP-verkeer (dus wat buiten DNS omgaat) te blokkeren.

En is het nu echt zo simpel?

Nou eigenlijk wel, ja! Cisco Umbrella is geen vervanger van een NextGen-firewall, maar geeft een extra laag van beveiliging voorafgaand aan de aankomst bij een firewall. Hiermee wordt ook de NextGen-firewall ontlast, want alle bekende malware-domeinen worden niet geresolved en komen daarmee niet bij de firewall (in een situatie waar de gebruiker verbonden is met het netwerk).

Het voordeel van beveiligen op DNS-niveau is bovendien dat het niet meer relevant is op welke poort malware probeert binnen te komen; het wordt in het geheel geblokkeerd.

Ook OpenDNS alleen biedt geen 100% beveiliging, maar het zorgt er dus voor dat we een extra laag in onze beveiliging creëren. Veel security-producten functioneren het beste wanneer er een agent actief is op de client. Echter, er zijn ook diverse scenario’s denkbaar waarin dit niet mogelijk is. Denk aan een gasten-WLAN waarbij we niet weten wie er allemaal zijn en tegen de tijd dat we de beveiliging kunnen optimaliseren, zijn de gebruikers al weer weg. Een tweede voorbeeld is in een Internet of Things (IoT)-omgeving. De apparaten in een IoT-omgeving zijn veelal minder krachtig dan bijvoorbeeld computers of laptops in een kantooromgeving. Dit maakt het vaak onmogelijk om security-agents uit te rollen op dergelijke apparaten. Met Cisco OpenDNS kunnen we in deze scenario’s een passende security-oplossing bieden.

Reacties

Er zijn nog geen reacties geplaatst.