Phishing with a worm: WannaCry?

Afgelopen vrijdag is een van de grootste ransomware-aanvallen tot nu toe uitgevoerd. De Engelse National Health Service, Q-park, Renault en nog vele andere grote bedrijven in iedere sector zijn getroffen door deze aanval.

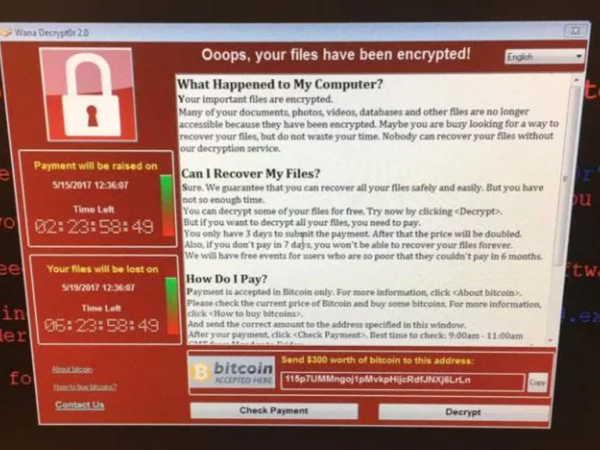

WannaCry

Deze nieuwe aanval heeft de naam WannaCry gekregen. WannaCry maakt gebruik van de bug MS17-010. Saillant detail van deze bug is dat deze bekendgemaakt is door Shadow Brokers, vermoedelijk naar aanleiding van een klokkenluider bij de NSA. Het mag voor zich spreken dat Microsoft woedend is op de NSA omdat zij deze kwetsbaarheid onder de pet hielden.

Omdat WannaCry gebruikmaakt van een fout in SMB filesharing is WannaCry in staat om zeer snel om zich heen te grijpen op een lokaal netwerk. In deze zin gedraagt het zich als een worm: een combinatie die wij nog niet eerder in het wild gezien hebben.

Besmetting

De initiële besmetting vindt plaats door de ETERNALBLUE Exploit. Direct daarna wordt de DOUBLEPULSAR backdoor kit gebruikt om toegang te houden tot het systeem. Beide tools komen uit de shadowbrokers release.

Zodra een pc besmet is, worden zowel lokale als externe IP-adressen gescand om volgende slachtoffers te zoeken.

Na besmetting begint het echte werk: het coderen van de bestanden van de slachtoffers. Wat interessant is dat is dat WannaCry gebruikmaakt van een zogeheten ‘kill switch’. Tijdens het opstarten controleert de malware of een cryptische URL bereikbaar is. Als deze niet bereikbaar is gaat het werk door. Als er wel een reactie komt dan stopt de malware. Dit gedrag is ontdekt door een slimme onderzoeker die direct het domein geregistreerd heeft. Deze actie heeft op veel plaatsen erger voorkomen, al was er even verwarring. Er werd een tijdje gedacht dat het registreren van het domein juist een trigger was om te gaan coderen.. Oeps… Gelukkig bleek dit niet het geval te zijn.

De eerste Golf

De eerste golf van WannaCry is nu over, maar de komende dagen kunnen wij nog meer varianten verwachten. Tijd om te kijken wat er tegen te doen is.

Wat kan iedereen doen?

Patch patch patch patch. Het mag een dooddoener lijken, maar een fatsoenlijk gepatched systeem heeft geen last van Wannacry. Laat dit dus een wake-up call zijn om het patchbeleid op orde te maken! MS17-010 is al een maand gepatched.

Goed om te melden in dezen is dat Microsoft ook niet meer ondersteunde operating systems (zoals Windows XP) gepatched heeft.

Blokkeer SMB waar het niet nodig is. Poort 139 en 445 moeten op alle internetverbindingen gewoon geblokkeerd worden.

De volgende snort rules kunnen gebruikt worden om het verkeer te detecteren:

- 42329-42332 DoublePulsar (April 25)

- 42340 Anonymous SMB (April 25)

- 41978 Samba buffer overflow (March 14)

Wat kunnen Cisco producten doen?

Er is geen ‘silver bullit’ voor beveiliging, maar de juiste architectuur met de juiste combinatie van maatregelen kan wel veel ellende voorkomen. Uiteindelijk heeft ieder beveiligingsproduct het een keer mis, maar het gaat erom wat er dan gebeurt.

Cisco NGFW, NGIPS en Meraki MX

Onze network security-producten hebben snort rules om deze exploit te detecteren en te blokkeren. Dit voorkomt externe besmetting. In de Cisco NGFW kunnen connecties naar TOR exit nodes geblokkeerd worden. Hoewel TOR voor veel doelen gebruikt kan worden heeft het meestal niets te zoeken op een bedrijfsnetwerk.

Cisco AMP (Endpoints, E-mail, web, network)

De Cisco anti-malware architectuur is gemaakt om dergelijke aanvallen tegen te gaan. Bekende samples worden direct tegengehouden door de hash te vergelijken met de AMP cloud. Nieuwe, onbekende bestanden kunnen in de threatgrid sandbox geplaatst worden om te kijken naar het gedrag. Alle tot nu toe bekende samples worden zonder problemen herkend in onze sandbox. Zodra de sandbox run klaar is, zal het bestand in het hele AMP ecosysteem, dus op het netwerk, in de mail, in webverkeer en op het endpoint, geblokkeerd worden. Omdat AMP ’terug in de tijd’ kan door middel van retrospectieve alerts kunnen ook PC’s of servers waar initieel wel een besmetting plaats heeft gevonden geholpen worden.

Cisco Umbrella

Door DNS requests te filteren met Umbrella kan een belangrijke stap in ransomware, het verbinden naar de C&C server voorkomen worden. Bij veel klanten zien wij dat deze stap al een heel groot deel van alle ransomware-aanvallen in de kiem smoort.

Tot slot mogen wij ook niet vergeten hoe een Cisco Enterprise netwerk u kan helpen met de bescherming tegen ransomware-uitbraken.

De basis

De basis is Cisco ISE. Met de Cisco Identity Services Engine zijn wij in staat om toegang tot het netwerk afhankelijk te maken van het patchlevel van een PC. Een PC die niet aan het bedrijfsbeleid voldoet kan dus simpelweg geweerd worden van het netwerk. Ook is onze NGFW in staat om direct met ISE te praten om besmette stations uit het netwerk te weren.

Bij grote dreigingen kan via ISE uw volledige netwerk in een verhoogde staat van paraatheid gebracht worden, vergelijkbaar met de ‘DEFCON’ gradaties bij de Amerikaanse defensie.

TrustSec

Via Cisco TrustSec kunt u dan dynamisch een sofwarematige segmentatie van uw netwerk uitvoeren, waarbij bijvoorbeeld tijdelijk al het SMB-verkeer (ook binnen hetzelfde VLAN) geblokkeerd wordt.

Stealthwatch

Om vreemd gedrag te detecteren wordt Cisco Stealthwatch gebruikt. Omdat Stealthwatch via Netflow iedere conversatie ziet, valt vreemd gedrag direct op. Het kenmerkende gedrag van WannaCry was direct door de mand gevallen. In zo’n geval kan Stealthwatch ook weer communiceren met ISE om direct actie te ondernemen.

Meer informatie

Zoals u kunt lezen: Geen silver bullit, wel solide bouwstenen om ransomware te bestrijden. Natuurlijk hoeft u niet zelf uit te vinden hoe de onderdelen in elkaar passen: Cisco heeft een referentiearchitectuur geschreven om ransomware tegen te gaan. Deze kunt u hier vinden.

Voor meer informatie over software gebaseerde segmentatie kunt u hier kijken.

Voor meer informatie over deze specifieke uitbraak kunt u het beste kijken op het blog van Talos.

Sowieso is de website van Talos een must voor iedere internetgebruiker.

Deze blog is geschreven door Bart Jan Menkveld en verscheen eerder op Cisco Techblog.

Reacties

Er zijn nog geen reacties geplaatst.